Posts Tagged ‘атакувам mcu entsrapted eeprom’

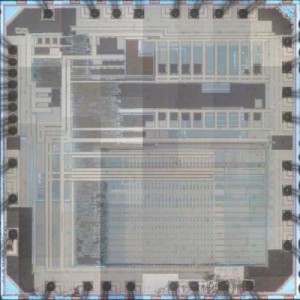

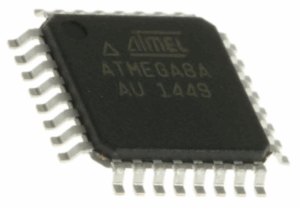

Attack Chip ATmega8A Binary

Attack Chip ATmega8A Binary

Microcontrollers like the ATmega8A are widely used in industrial, automotive, and consumer electronics due to their reliability and performance. However, when these chips are locked, encrypted, or protected, accessing their internal firmware, EEPROM, or flash memory becomes a difficult task. Whether you’re trying to recover legacy data, analyze a secured program, or clone a binary for backup, such protection mechanisms can be a significant obstacle. That’s where our service comes in—we specialize in attacking chip ATmega8A binary to unlock, dump, and decode the embedded content safely and professionally.

Microcontroladores como el ATmega8A son la base de innumerables sistemas embebidos, desde maquinaria industrial hasta dispositivos de consumo. Estos chips suelen almacenar lógica propietaria en forma de firmware, incrustada en la memoria flash y EEPROM interna. Para proteger la propiedad intelectual, los fabricantes habilitan funciones de seguridad que hacen ilegibles los archivos binarios internos. Pero ¿qué ocurre si el acceso es esencial, por ejemplo, para restaurar datos perdidos, copiar un programa heredado o clonar un dispositivo para mantenimiento? Ahí es donde entramos nosotros. En Circuit Engineering CO.,LTD, nos especializamos en técnicas avanzadas para atacar el binario del chip ATmega8A, lo que permite a los clientes decodificar, descifrar y extraer firmware bloqueado de microcontroladores protegidos.

Our Procedure to Attack the ATmega8A MCU

Our work involves several well-defined stages to effectively crack or clone the firmware archive locked inside a protected ATmega8A microcontroller:

1. Chip Identification and Analysis

We begin by confirming the target chip’s identity (ATmega8A) and examining its configuration. This includes analyzing fuse bits, lock bits, and memory layout to understand the level of security protection in place.

2. Non-Invasive Techniques First

Before turning to advanced methods, we test non-invasive approaches using ISP (In-System Programming) and HVPP (High-Voltage Parallel Programming). If basic access is blocked, we escalate to more complex methods.

3. Glitching and Side-Channel Attacks

In many cases, the ATmega8A uses fuse bits to disable further reading of the flash or EEPROM. We use power glitching and clock fault injection to temporarily bypass these security mechanisms. These methods target precise timing windows to trick the microcontroller into allowing memory access.

4. Dumping Embedded Memory

Once access is granted, we proceed to dump the protected EEPROM and flash memory. This includes the entire binary file, including heximal firmware and other program data stored within the chip.

5. Post-Extraction Analysis

After a successful extraction, we convert the raw dump into structured formats—such as C source code or binary files—depending on your needs. We can also help decrypt or decode proprietary formats and rebuild the firmware archive for testing or migration purposes.

6. Optional: Cloning or Duplicating

We offer a complete chip duplication service—allowing you to clone the ATmega8A firmware and write it to another identical MCU, even replicating the original protection settings if needed.

Attack Chip ATmega8A secured system, unlock microcontroller ATmega8A flash and eeprom memory, extract binary from both of the memories in the format of heximal which can be used for microcontroller copying

Attack Chip ATmega8A secured system, unlock microcontroller ATmega8A flash and eeprom memory, extract binary from both of the memories in the format of heximal which can be used for microcontroller copying;

Features

· High-performance, Low-power AVR® 8-bit Microcontroller

· Advanced RISC Architecture

– 130 Powerful Instructions – Most Single-clock Cycle Execution

– 32 x 8 General Purpose Working Registers when Chip PIC16F84A binary copying

– Fully Static Operation

– Up to 16 MIPS Throughput at 16 MHz

– On-chip 2-cycle Multiplier

High Endurance Non-volatile Memory segments

Mikrokontrolery takie jak ATmega8A są sercem niezliczonych systemów wbudowanych — od maszyn przemysłowych po urządzenia konsumenckie. Te układy często przechowują zastrzeżoną logikę w formie oprogramowania układowego, osadzonego w wewnętrznej pamięci flash i EEPROM. Aby chronić własność intelektualną, producenci włączają funkcje bezpieczeństwa, które sprawiają, że wewnętrzne pliki binarne są nieczytelne. Ale co, jeśli dostęp jest niezbędny — na przykład w celu przywrócenia utraconych danych, skopiowania starszego programu lub sklonowania urządzenia w celu konserwacji? Tutaj wkraczamy my.W Circuit Engineering CO.,LTD specjalizujemy się w zaawansowanych technikach atakowania binarnego układu ATmega8A, umożliwiając klientom dekodowanie, odszyfrowywanie i wyodrębnianie zablokowanego oprogramowania układowego z chronionych mikrokontrolerów.

– 8K Bytes of In-System Self-programmable Flash program memory

– 512 Bytes EEPROM

– 1K Byte Internal SRAM

– Write/Erase Cycles: 10,000 Flash/100,000 EEPROM

– Data retention: 20 years at 85°C/100 years at 25°C(1)

– Optional Boot Code Section with Independent Lock Bits

· In-System Programming by On-chip Boot Program

· True Read-While-Write Operation

8-bit with 8K Bytes In-System Programmable

– Programming Lock for Software Security

Peripheral Features

– Two 8-bit Timer/Counters with Separate Prescaler, one Compare Mode

– One 16-bit Timer/Counter with Separate Prescaler, Compare Mode, and Capture Mode

– Real Time Counter with Separate Oscillator after IC C8051F530 Firmware attacking

– Three PWM Channels

– 8-channel ADC in TQFP and QFN/MLF package

· Eight Channels 10-bit Accuracy

– 6-channel ADC in PDIP package

· Six Channels 10-bit Accuracy

– Byte-oriented Two-wire Serial Interface

– Programmable Serial USART

– Master/Slave SPI Serial Interface

– Programmable Watchdog Timer with Separate On-chip Oscillator

– On-chip Analog Comparator

Special Microcontroller Features

– Power-on Reset and Programmable Brown-out Detection

– Internal Calibrated RC Oscillator

– External and Internal Interrupt Sources

– Five Sleep Modes: Idle, ADC Noise Reduction, Power-save, Power-down, and Standby

I/O and Packages

– 23 Programmable I/O Lines

– 28-lead PDIP, 32-lead TQFP, and 32-pad QFN/MLF

Operating Voltages

– 2.7 – 5.5V for ATmega8A

Speed Grades

– 0 – 16 MHz for ATmega8A

Power Consumption at 4 Mhz, 3V, 25°C

Flash ATmega8A

– Active: 3.6 mA

– Idle Mode: 1.0 mA

– Power-down Mode: 0.5 µA

Why Choose Our Service?

-

Experience with Embedded Security: We’ve helped clients across industries restore lost firmware from secured embedded systems and open protected programs blocked by manufacturers.

-

Wide Range of Tools: From logic analyzers to electromagnetic glitchers, our lab is equipped to crack secured chips with minimal risk of damage.

-

Confidential & Compliant: We treat every project with strict confidentiality and compliance, especially when dealing with proprietary or legacy systems.

-

Custom Support: Need help with just the memory dump? Or a full firmware decoding and source reconstruction? We tailor our service to your requirements.

Conclusion

If you’re facing a locked or encrypted ATmega8A and need to extract, copy, or decrypt the embedded program, we provide a proven, professional solution. From glitching protected chips to duplicating complex firmware files, we help our clients regain access and control over their embedded systems.

ATmega8A जैसे माइक्रोकंट्रोलर अनगिनत एम्बेडेड सिस्टम के दिल में हैं – औद्योगिक मशीनरी से लेकर उपभोक्ता उपकरणों तक। ये चिप्स अक्सर फ़र्मवेयर के रूप में मालिकाना तर्क संग्रहीत करते हैं, जो आंतरिक फ़्लैश और EEPROM मेमोरी के भीतर एम्बेडेड होते हैं। बौद्धिक संपदा की सुरक्षा के लिए, निर्माता सुरक्षा सुविधाएँ सक्षम करते हैं जो आंतरिक बाइनरी फ़ाइलों को अपठनीय बनाती हैं। लेकिन क्या होगा यदि पहुँच आवश्यक है – शायद खोए हुए डेटा को पुनर्स्थापित करने, विरासत प्रोग्राम की प्रतिलिपि बनाने या रखरखाव के लिए डिवाइस को क्लोन करने के लिए? यहीं पर हम आते हैं। सर्किट इंजीनियरिंग CO.,LTD में, हम चिप ATmega8A बाइनरी पर हमला करने की उन्नत तकनीकों में विशेषज्ञ हैं, जो क्लाइंट को संरक्षित माइक्रोकंट्रोलर से लॉक किए गए फ़र्मवेयर को डिकोड, डिक्रिप्ट और निकालने में सक्षम बनाता है।

Contact us to learn how we can help you attack chip ATmega8A binary and recover what’s rightfully yours—securely, efficiently, and legally.