Posts Tagged ‘атакувам интегрална схема entsrapted file’

Attack MCU PIC16CE625 Program

Attack MCU PIC16CE625 Program

How to Attack MCU PIC16CE625 Program and Dump Protected Firmware

Microchip’s PIC16CE625 is a popular 8-bit microcontroller frequently used in embedded applications due to its reliability and low power consumption. However, when its program memory is locked, encrypted, or protected, accessing the embedded firmware becomes a challenge—especially for engineers, analysts, or developers who need to clone, restore, or modify the system. At [Your Company Name], we specialize in attacking the MCU PIC16CE625 program to help clients unlock, decrypt, and extract its secured binary or heximal firmware.

Nuestro procedimiento para atacar la protección del MCU PIC16CE625 Análisis inicial: Comenzamos inspeccionando el chip objetivo con lupa y probando la instrumentación para identificar esquemas de protección y posibles puertas traseras. Conexión de la interfaz: Mediante técnicas de sondeo precisas, establecemos acceso físico a la memoria flash o EEPROM, a menudo mediante la interfaz directa de pines o el acceso a la traza de la PCB. Protección de bypass: Nuestro servicio se centra en explotar las vulnerabilidades conocidas en los mecanismos de protección de código del PIC16CE625. Dependiendo de la configuración, esto puede implicar fallos de alimentación, manipulación del reloj o microsondeo para desbloquear la memoria bloqueada. Volcado de firmware: Una vez evadida la protección, realizamos un volcado completo del archivo de firmware (incluyendo flash, EEPROM y bits de configuración) a un formato binario o hexadecimal legible.

Our Procedure to Attack PIC16CE625 MCU Protection

-

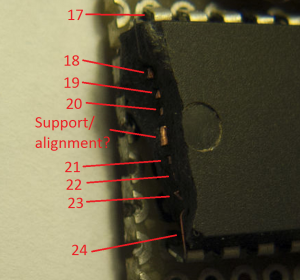

Initial Analysis: We begin by inspecting the target chip under magnification and test instrumentation to identify protection schemes and potential backdoors.

-

Interface Connection: Using precise probing techniques, we establish physical access to the flash or EEPROM memory, often through direct pin interfacing or PCB trace access.

-

Bypass Protection: The core of our service focuses on exploiting known vulnerabilities in the PIC16CE625’s code protection mechanisms. Depending on the configuration, this may involve power glitching, clock manipulation, or microprobing to crack the locked memory.

-

Firmware Dumping: Once protection is bypassed, we perform a full dump of the firmware archive—including flash, EEPROM, and configuration bits—into a readable binary or heximal format.

-

Reverse Engineering (Optional): We can optionally decode, decompile, or convert the dumped memory into C/C++ source code, enabling clients to review or reuse the logic for debugging, porting, or enhancement.

-

Verification & Delivery: The extracted program data is verified for integrity and then delivered to the client in the required format (e.g., binary file, Intel HEX, or disassembled source code).

Нашата процедура за атакуване на защитата на MCU PIC16CE625 Първоначален анализ: Започваме с проверка на целевия чип под увеличение и тестваме инструменти, за да идентифицираме схеми за защита и потенциални задни врати. Интерфейсна връзка: Използвайки прецизни техники за сондиране, ние установяваме физически достъп до флаш или EEPROM паметта, често чрез директно свързване на пинове или достъп до PCB трасиране. Защита от заобикаляне: Основата на нашата услуга е използването на известни уязвимости в механизмите за защита на кода на PIC16CE625. В зависимост от конфигурацията, това може да включва прекъсване на захранването, манипулиране на тактовата честота или микросондиране за разбиване на заключената памет. Дъмпинг на фърмуера: След като защитата бъде заобиколена, ние извършваме пълен дъмп на фърмуерния архив – включително флаш паметта, EEPROM и конфигурационните битове – в четлив двоичен или шестнадесетичен формат.

Services We Offer

We provide a complete solution to copy, clone, or duplicate the protected firmware of PIC16CE625 microcontrollers. Our techniques help clients overcome vendor lock-in, recover lost firmware, or analyze device behavior. All services are conducted with strict confidentiality and professionalism.

Whether you need to hack a legacy device, restore a lost firmware file, or unlock a secured embedded program, our experts can help you access the internal logic of the PIC16CE625 MCU.

Attack MCU PIC16CE625 locked memory and extract program from Microcontroller PIC16CE625 flash memory, disable the security fuse bit after crack Microprocessor PIC16CE625 so the microprobes will be able to get access to the internal memory

Attack MCU PIC16CE625 locked memory and extract program from Microcontroller PIC16CE625 flash memory, disable the security fuse bit after crack Microprocessor PIC16CE625 so the microprobes will be able to get access to the internal memory;

Interrupt capability 16 special function hardware registers

8-level deep hardware stack

Direct, Indirect and Relative addressing modes

Peripheral Features:

· 13 I/O pins with individual direction control

· High current sink/source for direct LED drive

· Analog comparator module with:

– Two analog comparators

– Programmable on-chip voltage reference (VREF) module

– Programmable input multiplexing from device inputs and internal voltage reference

– Comparator outputs can be output signals

· Timer0: 8-bit timer/counter with 8-bit programmable prescaler

Special Microcontroller Features:

· In-Circuit Serial Programming (ICSP™) (via two pins)

· Power-on Reset (POR)

· Power-up Timer (PWRT) and Oscillator Start-up Timer (OST)

· Brown-out Reset

· Watchdog Timer (WDT) with its own on-chip RC oscillator for reliable operation

PIC16CE625 MCU Korumasına Saldırma Prosedürümüz İlk Analiz: Hedef çipi büyütme altında inceleyerek ve koruma şemalarını ve olası arka kapıları belirlemek için enstrümantasyonu test ederek başlıyoruz. Arayüz Bağlantısı: Hassas sondaj teknikleri kullanarak, genellikle doğrudan pin arayüzü veya PCB iz erişimi yoluyla flaş veya EEPROM belleğine fiziksel erişim sağlıyoruz. Baypas Koruması: Hizmetimizin özü, PIC16CE625’in kod koruma mekanizmalarındaki bilinen güvenlik açıklarından yararlanmaya odaklanır. Yapılandırmaya bağlı olarak, bu, kilitli belleği kırmak için güç arızası, saat manipülasyonu veya mikro sondaj içerebilir. Ürün Yazılımı Dökümü: Koruma atlatıldıktan sonra, flaş, EEPROM ve yapılandırma bitleri dahil olmak üzere ürün yazılımı arşivinin tam bir dökümünü okunabilir bir ikili veya altıgen biçime dönüştürüyoruz. Tersine Mühendislik (İsteğe Bağlı): İsteğe bağlı olarak, dökülen belleği kod çözebilir, derleyebilir veya C/C++ kaynak koduna dönüştürebiliriz; böylece istemcilerin hata ayıklama, taşıma veya geliştirme için mantığı gözden geçirmesini veya yeniden kullanmasını sağlayabiliriz.

Special Microcontroller Features (cont’d)

· 1,000,000 erase/write cycle EEPROM data memory

· EEPROM data retention > 40 years

· Programmable code protection

· Power saving SLEEP mode

· Selectable oscillator options

· Four user programmable ID locations

CMOS Technology:

· Low-power, high-speed CMOS EPROM/EEPROM technology

· Fully static design

· Wide operating voltage range – 2.5V to 5.5V

· Commercial, industrial and extended temperature range

· Low power consumption

– < 2.0 mA @ 5.0V, 4.0 MHz

– 15 mA typical @ 3.0V, 32 kHz

– < 1.0 mA typical standby current @ 3.0V