Break MCU ATMEGA861V Flash

Break MCU ATMEGA861V Flash

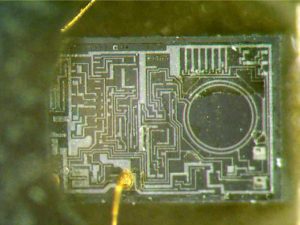

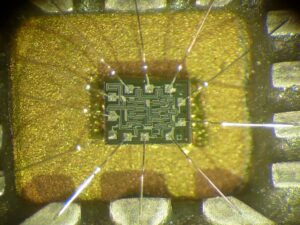

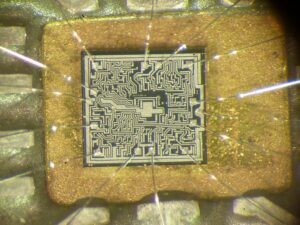

Breaking MCU ATMEGA861V Flash involves a complex process of reverse engineering, often aimed at bypassing the security mechanisms protecting the firmware stored in ATMEGA861V microcontroller. This process requires advanced knowledge of microprocessors and embedded systems. The goal is to crack the protections of ATMEGA861V and decrypt the firmware, allowing access to the binary or hexadecimal code that controls the MCU’s functions. By decoding this protected data, engineers can copy, modify, or analyze the underlying software.

Breaking MCU ATMEGA861V Flash involves a complex process of reverse engineering, often aimed at bypassing the security mechanisms protecting the firmware stored in ATMEGA861V microcontroller. This process requires advanced knowledge of microprocessors and embedded systems. The goal is to crack the protections of ATMEGA861V and decrypt the firmware, allowing access to the binary or hexadecimal code that controls the MCU’s functions. By decoding this protected data, engineers can copy, modify, or analyze the underlying software.

Microcontrollers like the ATMEGA861V are designed with safeguards to prevent unauthorized access to their internal flash memory, which stores crucial firmware. However, reverse engineering experts use sophisticated techniques to decrypt and decode this data, exposing the microcontroller’s inner workings. This involves analyzing the binary and hexadecimal representation of the code to understand its behavior and structure.

While the intention behind breaking MCU flash memory can range from system recovery to creating compatible hardware, the ethical implications remain significant. Unauthorized copying or modification of firmware can infringe on intellectual property rights, so the process of breaking MCU ATMEGA861V Flash should be approached with care, considering both the technical challenges and legal boundaries.

A 50% duty cycle clock can be programmed to come out on P1.0, as shown in above Figure. This pin, besides being a regular I/0 pin, has two alternate functions when Attack IC ADUC831BSZ Firmware. It can be programmed to input the external clock for Timer/Counter 2 or to output a 50% duty cycle clock ranging from 61 Hz to 4 MHz at a 16 MHz operating frequency.

To configure the Timer/Counter 2 as a clock generator, bit C/T2 (T2CON.1) must be cleared and bit T2OE (T2MOD.1) must be set. Bit TR2 (T2CON.2) starts and stops the timer.

The clock-out frequency depends on the oscillator frequency and the reload value of Timer 2 capture registers (RCAP2H, RCAP2L) in order to Break MCU AT89C5131A Binary, as shown in the following equation.

In the clock-out mode, Timer 2 rollovers will not generate an interrupt. This behavior is similar to when Timer 2 is used as a baud-rate generator in order to Break Chip PIC16F720 Firmware. It is possible to use Timer 2 as a baud-rate generator and a clock generator simultaneously.

MCU ATMEGA861V फ्लैश को तोड़ने में रिवर्स इंजीनियरिंग की एक जटिल प्रक्रिया शामिल होती है, जिसका उद्देश्य अक्सर ATMEGA861V माइक्रोकंट्रोलर में संग्रहीत फर्मवेयर की सुरक्षा करने वाले सुरक्षा तंत्र को बायपास करना होता है। इस प्रक्रिया के लिए माइक्रोप्रोसेसर और एम्बेडेड सिस्टम के उन्नत ज्ञान की आवश्यकता होती है। इसका लक्ष्य ATMEGA861V की सुरक्षा को तोड़ना और फर्मवेयर को डिक्रिप्ट करना है, जिससे MCU के कार्यों को नियंत्रित करने वाले बाइनरी या हेक्साडेसिमल कोड तक पहुँच प्राप्त हो सके। इस संरक्षित डेटा को डिकोड करके, इंजीनियर अंतर्निहित सॉफ़्टवेयर की प्रतिलिपि बना सकते हैं, उसे संशोधित कर सकते हैं या उसका विश्लेषण कर सकते हैं।

Note, however, that the baud-rate and clock-out frequencies cannot be determined independently from one another since they both use RCAP2H and RCAP2L when break MCU flash.

The UART in the ATmega861v operates the same way as the UART in IC Cloning. For further information, see the October 1995 MMCUrocontroller Data Book, page 2-49, section titled, “Serial Interface.”

The serial peripheral interface (SPI) allows high-speed synchronous data transfer when Break Microcontroller PIC16F767 Firmware between the ATMEGA861V and peripheral devMCUes or between several ATMEGA861V devMCUes.

The ATmega861V SPI features include the following:

Full-Duplex, 3-Wire Synchronous Data Transfer

Master or Slave Operation

1.5-MHz Bit Frequency (max.)

LSB First or MSB First Data Transfer

Four Programmable Bit Rates

End of Transmission Interrupt Flag

Write Collision Flag Protection

Wakeup from Idle Mode (Slave Mode Only)

شکستن فلش MCU ATMEGA861V شامل یک فرآیند پیچیده مهندسی معکوس است که اغلب با هدف دور زدن مکانیسم های امنیتی محافظت از سیستم عامل ذخیره شده در میکروکنترلر ATMEGA861V انجام می شود. این فرآیند نیازمند دانش پیشرفته ریزپردازنده ها و سیستم های تعبیه شده است. هدف این است که حفاظت ATMEGA861V را شکسته و سفتافزار را رمزگشایی کند تا به کد باینری یا هگزادسیمال که عملکردهای MCU را کنترل میکند، دسترسی داشته باشید. با رمزگشایی این داده های محافظت شده، مهندسان می توانند نرم افزار زیربنایی را کپی، اصلاح یا تجزیه و تحلیل کنند.